剪切板劫持原理与防御

案例

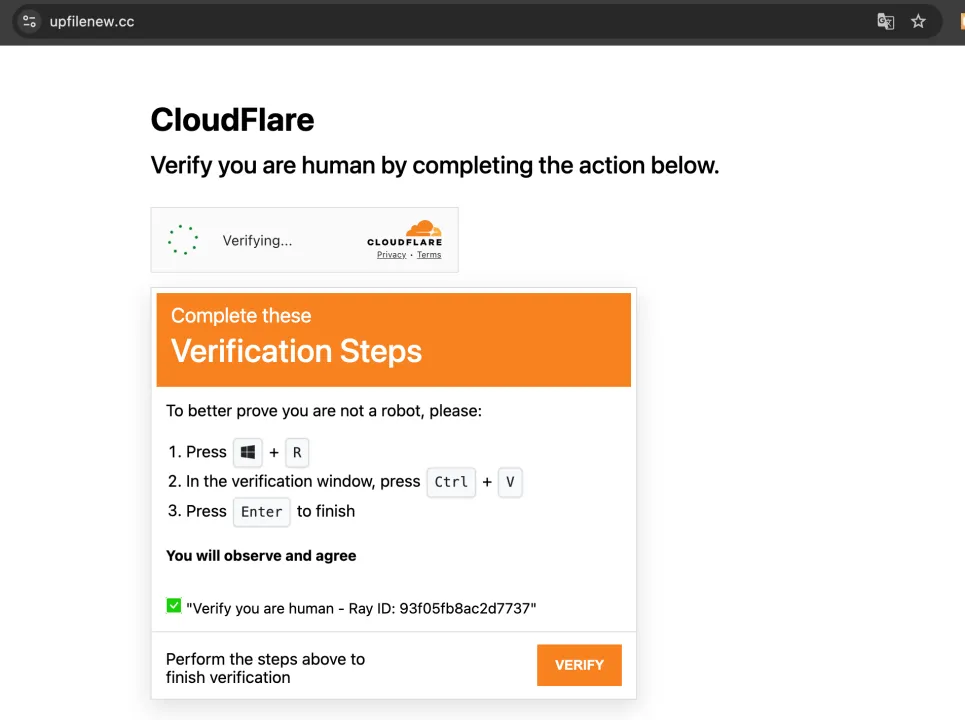

近期,慢雾安全团队发现一种名为Clickfix的钓鱼攻击,攻击者通过伪装成常见的机器人校验(如checkbox验证),诱导用户点击并执行恶意命令。

攻击流程:

用户点击校验按钮后,恶意命令会被自动复制到剪贴板,并引导用户粘贴执行,下载并运行恶意PowerShell脚本。

脚本会创建隐藏目录,写入恶意文件,并设置自启动(如在启动文件夹创建快捷方式)。

恶意程序会注入合法进程(如regasm.exe),并具备信息窃取、键盘记录等功能,能窃取浏览器、邮箱、加密货币钱包等敏感数据。

程序通过Pastebin获取C2配置,与恶意IP建立通信,上传窃取的数据或接收指令。

类型总结

一、网页端剪贴板篡改(无落地程序,仅靠浏览器交互)

诱导点击后写剪贴板:网页利用 Clipboard API 或 copy 事件处理,在用户点击“校验/VERIFY/复制”等交互后,将与页面表面不一致的文本写入剪贴板,用户再到终端粘贴即执行(本页 Clickfix 属此类)。浏览器原生事件允许在 copy 事件中修改剪贴板内容。

“oncopy 追加/替换”与“execCommand/writeText”变体:常见做法是在 copy 事件中拦截选区,将可见文本“加工”为另一段文本后写入剪贴板;或通过隐藏 textarea + document.execCommand(‘copy’)/navigator.clipboard.writeText 实现静默替换。该技术在前端社区与实测文章中有大量示例与注意事项。

二、系统级剪贴板劫持(Clipper 恶意软件)

地址替换型“Clipper”木马:驻留系统长期监控剪贴板,一旦发现加密货币地址、IBAN 等特征字符串,就替换为攻击者地址,导致资金误转。此类家族在桌面与移动端广泛存在,近期仍在活跃。

移动端分发与假冒应用:Android/iOS 侧的 Clipper 往往伪装成热门钱包或工具,通过第三方商店或钓鱼站传播;ESET 曾披露首个上架 Google Play 的 Android Clipper(伪装 MetaMask)。

行业观察与近况:安全厂商与交易所报告显示,近年面向加密用户的剪贴板劫持在增长,尤其利用浏览器插件、非官方移动应用、侧载渠道传播。

三、浏览器扩展与富文本链路

浏览器扩展权限滥用:具备读写剪贴板或拦截页面脚本的扩展可在用户复制时追加跟踪文本或替换内容,风险点在于扩展权限粒度与来源可信度(与一类技术机理相同,但分发路径是扩展而非网页自身)。参考 Web 平台对 copy 事件与 clipboardData 的官方行为说明。

富文本与“看得见≠复制到”:复制 HTML 选区时,脚本可替换节点(如把图片替换为指定文本、追加隐藏字符),用户粘贴到终端/编辑器时才暴露“变形”的内容。前端实测文章展示了 copy 链路可被细粒度操控的边界与坑点。

四、命令行“Pastejacking”与控制字符技巧

粘贴即执行的隐藏指令:利用换行、回车、退格、ANSI/控制字符组合,或把显示与复制内容分离,诱导用户“一次粘贴执行多条命令”或执行与可见文本不一致的命令。这类技巧常与一类网页端剪贴板写入结合使用;其可行性与危害基础在于浏览器对 copy 事件的可写性。

五、云/系统剪贴板生态相关风险

跨设备同步泄露与误用:系统或第三方“云剪贴板”会在设备间同步复制内容,被恶意程序或不可信设备读取后扩大影响面。实际落地多与“二类 Clipper 木马”或不当扩展配合使用;安全研究普遍建议在高敏环境关闭或限制同步功能。综上风险亦源自对剪贴板读写的系统级可达性。

防御核心要点

这类攻击依赖“用户点击 + 剪贴板写入 + 终端粘贴执行”。打断任意一环(识别诱导、粘贴前审查、终端确认、脚本白名单、网络阻断 IoC)即可显著降低风险。

将剪贴板内容粘贴到终端或文本编辑器之前进行验证

是在不信任的网站上阻止JavaScript。

本页披露的具体 IoC 应立即在边界与终端层面封禁,并用来全网回溯核查。

按本文建议在隔离环境调试未知命令,避免在含有钱包私钥/浏览器凭据的主机上执行不明脚本。