双点击劫持原理与防御

原理解析

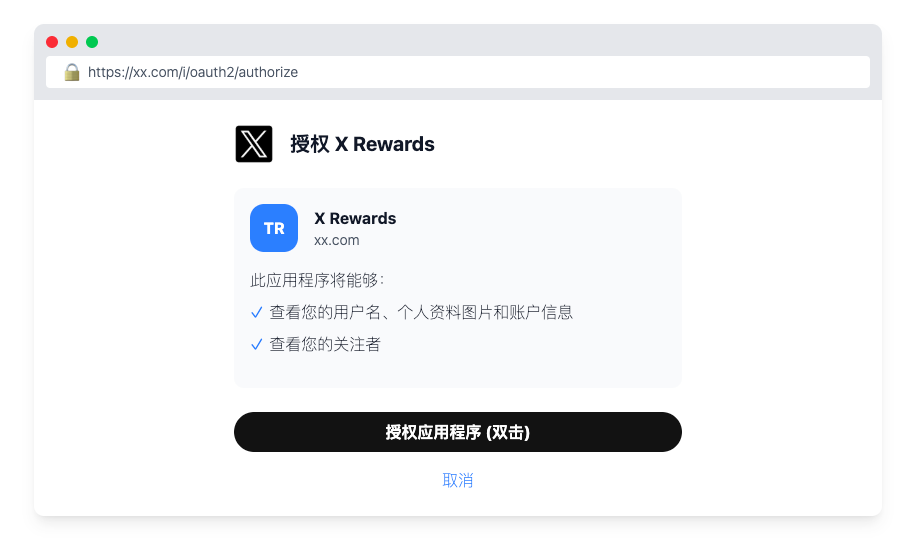

基本概念:DoubleClickjacking 是一种进阶点击劫持。攻击者伪装出与真实授权页几乎一致的界面,将真实目标页(如 OAuth 授权页)以叠加/对齐的方式置于可交互层之上或下方,诱导用户“双击”。页面强调它可绕过常见的 X-Frame-Options 与框架破坏脚本。

关键机制:利用“双击”这一复合交互。第一次点击被攻击者页面拦截并用于“过渡/对齐/触发状态变化”,第二次点击在极短时间内被导向到实际的敏感按钮上(例如更高权限的授权按钮),从而完成敏感操作。

在本页的 OAuth 示例:用户以为自己点击“授权基础信息”,但第二次点击实际上命中了“授权可发/删帖”等更高权限按钮。授权一旦完成,恶意应用即可拥有对应权限。

例子:

攻击时间线(典型流程)

受害者打开钓鱼页,看到几乎一致的“授权应用”界面。

第一次点击:由攻击者拦截,用来调整叠层、聚焦、或推进到“更高权限”的真实授权界面。

第二次点击:在短时间窗口内落到真实页面的高权限“Authorize”按钮,完成授权。

最终效果:表面看似一次流畅的“授权→成功”,实则把更高权限授予了恶意应用。

为什么能绕过传统防护

许多框架破坏/X-Frame-Options 的对策主要假设“单次点击”情境,或只在首次交互时发挥作用;双击能在一次人机行为中完成两步切换与命中。

双击的极短节奏使用户难以觉察“界面已变化”,而视觉上差异微小或被遮蔽。

SameSite/CSP 对“UI 误导”类问题并非直接有效,授权发生在合法站点,只是由用户被“引导”去点击。

防御思路(分层设计,叠加使用)

交互/UX 层(强烈推荐)

双击防抖:对敏感按钮禁用双击,将连续点击合并为一次,或在检测到 dblclick 事件时一律取消提交。

点击节流与冷却:首次点击后暂时禁用按钮(如 600–1000ms),过冷却期再允许二次提交,破坏攻击者的“同一交互窗口”节奏。

二次确认与显著上下文变更:

对“权限提升/新增敏感作用域”强制二次确认页,页面结构明显改变,并引入不可被瞬时完成的操作(如勾选复述、滑动、或“按住确认”1–2 秒)。

展示“权限差异对比”(新增了发帖/删帖等),避免用户以为是在确认同一权限。

失焦/可见性变化惩罚:若页面在点击过程中发生可见性变更(visibilitychange)或从非顶层到顶层切换,临时禁用敏感按钮一段时间。

前端/页面层

强 CSP 限制嵌套:使用 CSP 的 frame-ancestors 明确禁止被任何站点嵌套(优于/替代仅依赖 X-Frame-Options)。

反嵌套自检:运行时检测 window.top !== window.self 时,直接阻断关键 UI 的交互能力;并配合上面的“冷却/二次确认”以应对可能的双击绕过。

布局扰动与空间错位防御:敏感按钮在真正可交互前,通过过渡动画、尺寸/位置轻微变化与延迟渲染,让攻击者难以精准叠对。

明确屏蔽 dblclick:在敏感按钮上阻止 dblclick 默认行为,并对 mousedown/up 做去抖,要求按下和抬起间隔最小时长。

后端/业务逻辑层

单次交互只能推进一步:把“权限查看 → 提升权限 → 确认授权”拆成多步状态机,每步提交都需要唯一、不可复用且与时间/可见性绑定的 nonce。

短期令牌与场景绑定:对“权限提升”类操作签发短时状态令牌,令牌与特定可见性/会话指纹绑定,若中途发生嵌套/失焦/重绘,令牌失效。

节拍验证:在后端检测两次关键提交是否发生在“异常短的时间窗口”内(例如 <300ms),若是,则要求重新确认。

风险分级与再认证:对发帖/删帖/读私信等高危 scope,要求密码/2FA/安全密钥再认证或设备信任校验。

OAuth 场景特化

显式展示 scope 变化与“高危标识”:将“可发/删帖”等高危权限独立展示为红色告警区,默认不勾选,且需要单独确认。

“提升权限 ≠ 续签权限”:对新增/提升 scope 强制走不同的确认链路(不同 URL、不同模板、不同色彩主题),让 UI 上“不可被秒切”。

忽略短间隔重复确认:同一客户端在极短时间内由“低权限 → 高权限”的两次提交,后端直接判为高风险并要求二次验证。

客户端最小权限原则:作为资源拥有方(IdP),限制第三方应用可请求的默认上限;对高危 scope 引入单独审核/白名单。

用户侧回显与撤销:授权成功页明确回显“授予了哪些新权限”,并提供一键撤销入口,降低成功攻击的停留时间。